HovioneTechnology – Malware VoidLink Linux bikin banyak tim keamanan langsung siaga. Soalnya, ancaman ini tidak muncul sebagai file kecil. Sebaliknya, VoidLink datang sebagai kerangka kerja besar yang bisa menyerang server Linux dengan rapi.

Peneliti menilai VoidLink tumbuh cepat karena bantuan AI. Akibatnya, pembuatnya bisa menambah fitur tanpa menunggu lama. Bahkan, beberapa laporan menyebut total kodenya bisa mencapai 88.000 baris.

Lewat artikel ini, kamu akan paham VoidLink itu apa, cara kerjanya, dan langkah aman yang bisa kamu jalankan. Jadi, kamu bisa melindungi server sebelum masalah membesar.

Malware VoidLink Linux itu apa dan kenapa ramai?

VoidLink Linux malware bertindak seperti framework besar

VoidLink membawa banyak komponen dalam satu paket. Jadi, ia menggabungkan modul yang saling mendukung.

Karena itu, banyak orang menyebutnya framework malware Linux. Selain itu, ia bukan virus “sekali jalan” lalu hilang.

Malware VoidLink Linux menargetkan server Linux yang selalu online

Server Linux hidup 24 jam. Karena itu, kondisi ini memberi peluang besar untuk pelaku.

Selain itu, server sering menyimpan akses penting. Jadi, pelaku mengejar token, secret, dan kredensial.

Malware VoidLink Linux membuat admin dan DevOps harus waspada

Celah kecil sering membuka pintu. Lalu, VoidLink masuk dan membangun pijakan perlahan.

Maka dari itu, admin perlu memperketat konfigurasi sejak awal.

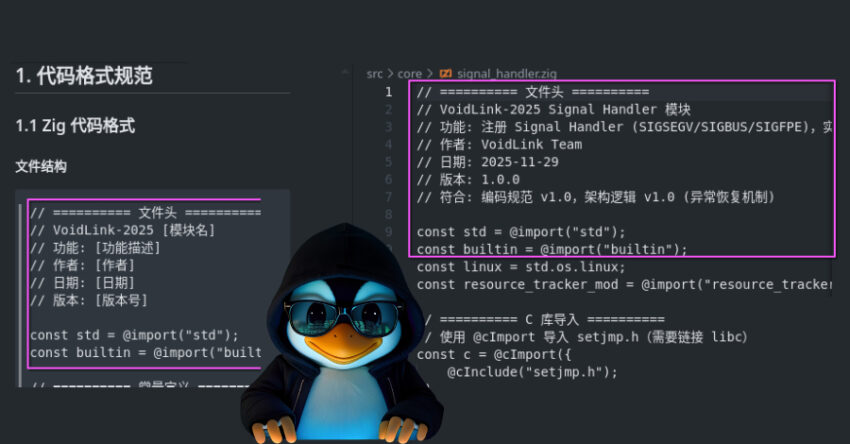

VoidLink Linux malware sebagai framework malware Linux modular

VoidLink membagi fungsi ke modul kecil. Jadi, pelaku bisa menambah kemampuan tanpa merombak semuanya.

Selain itu, struktur modular membuat VoidLink mudah beradaptasi terhadap target.

VoidLink Linux malware menjalankan loader dan implant

Loader membuka jalan awal. Setelah itu, implant menjaga VoidLink tetap bertahan.

Karena itu, serangan berjalan bertahap dan terencana.

VoidLink Linux malware menyamarkan jejak dengan stealth

VoidLink menyembunyikan aktivitasnya. Namun, ia tetap mencoba terlihat seperti proses normal.

Akibatnya, admin sering telat mendeteksi perubahan.

Malware yang dibangun dengan AI

Malware yang dibangun dengan AI mempercepat pembuatan fitur

AI membantu pembuat malware menulis kode lebih cepat. Selain itu, mereka bisa merapikan struktur dengan bantuan AI.

Karena itu, proyek besar bisa lahir dari tim kecil.

AI dalam pengembangan malware membuat VoidLink cepat berkembang

Pelaku menambah modul lebih sering. Jadi, mereka bisa menguji ide baru dengan tempo tinggi.

Akibatnya, versi VoidLink bisa berubah cepat.

Malware VoidLink Linux dan angka 88.000 baris kode

Jumlah kode yang besar menandakan banyak komponen. Selain itu, kode besar memberi ruang untuk fitur tambahan.

Namun, kamu tetap fokus ke mitigasi. Jadi, angka itu cuma sinyal skala ancaman.

AI dalam pengembangan malware mempercepat malware Linux terbaru

AI dalam pengembangan malware mendorong varian baru muncul cepat

Pelaku membuat versi baru lebih sering. Selain itu, mereka mengubah pola agar deteksi lama tertinggal.

Jadi, tim keamanan harus siap menghadapi perubahan cepat.

Malware Linux terbaru butuh deteksi berbasis perilaku

Pantau proses, koneksi jaringan, dan perubahan service. Dengan begitu, kamu menangkap ancaman walau bentuk file berubah.

Karena itu, monitoring perilaku jadi kunci.

AI dalam pengembangan malware membuat serangan terlihat lebih rapi

Pelaku menyusun kode lebih terstruktur. Selain itu, mereka menyamarkan pola agar sulit diikuti.

Maka dari itu, logging yang kuat membantu investigasi.

Malware VoidLink Linux dan target cloud server Linux

Malware VoidLink Linux mengincar server cloud yang aktif 24 jam

Server cloud selalu hidup. Jadi, akses yang terus terbuka membuat target makin menarik.

Selain itu, cloud menyimpan token dan key. Karena itu, pelaku sering mengejar akses ini.

VoidLink Linux malware bisa menyerang lingkungan container

Banyak tim memakai container untuk produksi. Namun, konfigurasi longgar memberi celah untuk pelaku.

Karena itu, kamu perlu mengunci registry dan image supply chain.

Malware Linux terbaru berisiko besar untuk sistem produksi

Sistem produksi menyimpan data penting. Karena itu, gangguan kecil saja bisa bikin layanan tumbang.

Jadi, kamu harus melindungi produksi paling ketat.

Dampak Malware VoidLink Linux untuk perusahaan dan pengguna VPS

VoidLink Linux malware bisa merusak kontrol server

Pelaku bisa memantau sistem setelah VoidLink masuk. Selain itu, mereka bisa mengubah konfigurasi penting.

Akibatnya, server terlihat normal, padahal sudah tidak aman.

VoidLink Linux malware bisa memicu kebocoran secret

Pelaku sering mencuri token cloud dan key API. Lalu, mereka menyebar akses ke sistem lain.

Karena itu, kamu harus rutin melakukan rotasi secret.

Malware yang dibangun dengan AI memperpanjang ancaman

Pelaku tidak berhenti di satu versi. Sebaliknya, mereka terus menambah modul dan memperbaiki teknik.

Jadi, pertahanan harus konsisten setiap minggu.

Tanda awal Malware VoidLink Linux yang perlu kamu cek

Proses aneh sering jadi sinyal awal VoidLink Linux malware

Cek proses yang tidak kamu kenal. Selain itu, perhatikan binary yang muncul tanpa instalasi jelas.

Jika proses hidup lagi setelah kamu matikan, maka anggap itu red flag.

Service baru yang mencurigakan menandakan persistensi

Banyak malware membuat service agar aktif setelah reboot. Jadi, VoidLink bisa memakai trik seperti itu.

Maka dari itu, audit service jadi rutinitas penting.

Koneksi keluar tidak wajar bisa mengarah ke komunikasi tersembunyi

Pantau lonjakan trafik keluar. Selain itu, cek DNS query yang tidak biasa.

Karena itu, batasi egress agar malware sulit mengirim data.

Tabel ringkas: risiko dan aksi cepat

| Situasi yang kamu lihat | Risiko utama | Aksi cepat yang disarankan |

|---|---|---|

| Token cloud dipakai dari lokasi asing | Akun cloud diambil alih | Cabut token, lalu ganti secret |

| Proses misterius aktif terus | Persistensi malware | Isolasi host, lalu audit sistem |

| Trafik keluar melonjak | Data keluar diam-diam | Batasi egress, lalu cek firewall |

| Credential CI/CD bocor | Supply chain disusupi | Reset key, lalu audit pipeline |

| Container restart tidak wajar | Workload dimanipulasi | Audit image, lalu kunci registry |

Tips Praktis melindungi server dari Malware VoidLink Linux

Kunci akses admin dan aktifkan MFA

Batasi akun admin sejak awal. Selain itu, tambahkan MFA untuk panel cloud dan repo kode.

Dengan langkah ini, pelaku kesulitan masuk walau mereka mencuri password.

Terapkan least privilege untuk token dan secret

Beri izin sekecil mungkin untuk setiap token. Jadi, pisahkan token sesuai fungsi kerja.

Karena itu, pelaku tidak bisa bergerak bebas saat mereka masuk.

Batasi koneksi keluar dari server produksi

Buat whitelist koneksi keluar. Selain itu, blok semua koneksi yang tidak perlu.

Akibatnya, VoidLink kesulitan mengirim data keluar.

Audit log cloud dan CI/CD secara rutin

Periksa login, perubahan permission, dan pemakaian token. Selain itu, lacak perubahan pipeline yang terasa ganjil.

Jadi, log yang rapi membuat kamu cepat melacak sumber masalah.

Tips Praktis hardening Linux melawan malware Linux terbaru

Patch rutin menutup banyak jalur masuk

Jalankan update terjadwal setiap minggu. Selain itu, pasang patch keamanan begitu tersedia.

Karena itu, kebiasaan ini sering mencegah insiden besar.

Matikan layanan yang tidak dipakai

Nonaktifkan service yang tidak kamu butuhkan. Jadi, kurangi permukaan serangan sebanyak mungkin.

Akhirnya, server yang minimal biasanya lebih aman.

Pasang monitoring sederhana dan cek konsisten

Pantau login, proses, dan koneksi jaringan. Selain itu, buat alert untuk perilaku yang tidak biasa.

Karena itu, deteksi cepat selalu lebih murah daripada pemulihan.

Kesalahan Umum saat menghadapi Malware VoidLink

Menganggap Linux selalu aman

Linux kuat, tapi Linux tidak kebal. Jadi, pelaku tetap bisa menyerang konfigurasi yang longgar.

Karena itu, kamu perlu hardening dan audit secara rutin.

Menyimpan secret di file teks biasa

Banyak orang menaruh secret di .env tanpa proteksi. Akibatnya, pelaku bisa mencuri file itu setelah mereka masuk.

Jadi, pakai secret manager atau vault agar akses lebih ketat.

Membuka SSH ke semua IP publik

SSH publik mengundang brute force. Selain itu, risiko naik saat key bocor atau password lemah.

Karena itu, gunakan allowlist, key kuat, dan proteksi tambahan.

Tidak menyiapkan rencana respons insiden

Tanpa SOP, tim sering panik. Akhirnya, waktu habis untuk debat saat keadaan darurat.

Karena itu, siapkan langkah isolasi, rotasi secret, dan audit cepat.

FAQ:

1) Malware VoidLink Linux itu virus biasa?

Tidak. Jadi, VoidLink bekerja sebagai framework malware Linux yang modular.

2) Kenapa VoidLink Linux malware dikaitkan dengan AI?

Orang menilai AI membantu mempercepat pengembangan. Karena itu, VoidLink terlihat tumbuh cepat.

3) Apakah Malware VoidLink Linux sudah menyebar luas?

Belum ada bukti kuat penyebaran masif. Namun, pelaku bisa memakainya kapan saja.

4) Siapa target paling masuk akal dari Malware ini?

Admin server, DevOps, dan sistem produksi sering jadi target. Karena itu, mereka memegang akses paling berharga.

5) Apa tindakan pertama saat curiga server kena?

Isolasi server dulu. Setelah itu, audit log, cabut token, dan ganti secret penting.

6) Kenapa malware yang dibangun dengan AI lebih berbahaya?

AI mempercepat pembuatan varian baru. Jadi, pola serangan bisa berubah lebih sering.

7) Apa VoidLink termasuk malware open-source Linux?

Tidak otomatis. Jadi, istilah “open-source” sering dipakai umum.

Lebih aman jika kamu fokus ke langkah mitigasi.

Penutup: lindungi server sebelum VoidLink bergerak

Malware VoidLink Linux membuktikan ancaman Linux makin serius. Selain itu, pelaku memakai AI agar mereka bergerak lebih cepat.